16 Tipps zur VPS-Sicherheit, um Angriffe auf Ihren Server zu verhindern

Es ist wichtig zu wissen, wie man seinen Linux-VPS sichert, um Cyber-Bedrohungen zu vermeiden. Dies ist jedoch keine einmalige Aufgabe – neben der Anwendung der besten Sicherheitspraktiken müssen Sie Ihren virtuellen privaten Server kontinuierlich überwachen.

In diesem Artikel werden wir tiefer in die Sicherheit von Linux und seine gängigen Schwachstellen eintauchen. Wir werden auch 16 Sicherheitstipps für VPS vorstellen, um Cyber-Angriffe auf Ihren virtuellen Server zu verhindern.

Inhaltsverzeichnis

Linux-Sicherheit und häufige Schwachstellen

Obwohl die Sicherheit von Linux VPS im Allgemeinen solide ist, hat sie einige Schwächen. Viele Cyber-Bedrohungen können die Sicherheit und Daten Ihres Linux-Servers gefährden. Hier sind die gebräuchlichsten:

- Malware: Intrusive Software, die absichtlich entworfen wurde, um Computer und ihre Betriebssysteme zu schädigen. Es kommt in vielen Formen vor, einschließlich Trojanern, Ransomware, Viren und Spyware.

- Sniffing-Angriff: Ein Cyber-Angriff, der stattfindet, wenn ein Hacker Packet-Sniffing verwendet, um Daten aus einem Netzwerk abzufangen und zu extrahieren.

- Brute-Force-Angriff: Eine Hacking-Methode, bei der ein Angreifer durch Ausprobieren versucht, Anmeldeinformationen zu erraten.

- SQL-Injection: Ein Angriff, der auftritt, wenn ein Hacker Code in einer Webanwendung ausnutzt, um Zugang zur Datenbank des Servers zu erhalten.

- Cross-Site-Scripting (XSS): Ein Client-seitiger Angriff, bei dem ein Hacker schädlichen Code in eine Website einschleust.

- Keine Funktionskontrolle: Wenn die Zugriffsrechte auf einen Server nicht ordnungsgemäß überprüft werden, was unbefugten Benutzern Root-Rechte gewährt.

- Fehlerhafte Authentifizierung: Identitätsdiebstahl, der aufgrund unverschlüsselter Daten, schwacher Passwörter oder schlecht konfigurierter Anwendungssitzungszeitlimits auftritt.

Bevor Sie irgendwelche Sicherheitsmaßnahmen implementieren, lernen Sie die entscheidenden Elemente kennen, die Sie auf Ihrem virtuellen privaten Server überwachen sollten. Dazu gehören:

- Sicherheit beim VPS-Hosting

- Server-Software

- SSH-Verbindung

- Root-Zugriff und Anmeldungen

- Passwörter und Anmeldeinformationen

- Firewalls

- FTP-Verbindung

- Benutzerrechte und Privilegien

- Serverprotokolle

16 VPS-Sicherheitstipps zum Schutz Ihrer Server-Sicherheit

Dieser Abschnitt enthält 16 Sicherheitstipps zur Verhinderung von Cyber-Angriffen auf VPS-Hosting.

1. Recherchieren Sie Ihre Webhosting-Sicherheit

Ihr VPS-Hosting-Anbieter muss über eine starke Sicherheitsinfrastruktur verfügen und zusätzlichen Schutz bieten, um Ihren Server sicher zu halten. Während Benutzer zusätzliche Sicherheitsfunktionen installieren können, sind einige vorkonfiguriert.

Je nach Anbieter werden die Sicherheitsfunktionen unterschiedlich sein. Bei Hostinger wenden wir umfassende Sicherheitspraktiken für alle unsere Hosting-Pläne für virtuelle Server an, um optimale Sicherheit zu gewährleisten, einschließlich:

- Webanwendungs-Firewall: Eine spezielle Sicherheitsfunktion, die eingehende Anfragen auf der Grundlage vordefinierter Sicherheitsregeln analysiert und filtert. Sie bietet zusätzlichen Schutz für Ihren Server und stellt sicher, dass nur legitimer und sicherer Traffic Ihre Websites erreicht.

- Suhosin PHP-Hardening: Ein Modul, das Ihre PHP-Anwendungen vor Schwachstellen schützt, die Cyberkriminelle häufig für einen Angriff ausnutzen. Es behebt auch PHP-Schwachstellen, um das Risiko erfolgreicher Hacking-Versuche zu verringern.

- PHP open_basedir Schutz: Eine Sicherheitsmaßnahme, die den Zugriff von PHP-Skripten nur auf bestimmte Verzeichnisse beschränkt. Es hilft dabei, unbefugten Zugriff auf sensible Dateien zu verhindern und potenzielle Sicherheitsverletzungen zu mildern.

- BitNinjas Full-Stack-Serverschutz: Eine Suite von Sicherheitslösungen mit verschiedenen Modulen für IP-Reputation, Malware-Erkennung und proaktive Abwehrmechanismen. Sie bietet vollständigen Schutz für Ihren VPS gegen verschiedene Cyber-Bedrohungen.

- Erweiterte DDoS-Minderung: Ein DDoS-Angriff (distributed denial-of-service) sendet schädlichen Internet-Traffic, um die Leistung Ihres gesamten Servers zu verlangsamen. Hostinger mildert DDoS mit RTBH (remotely triggered black hole)- und Traffic-Filterung.

- Monarx-Anti-Malware: Ein Sicherheitstool, das Ihren VPS kontinuierlich auf Malware, verdächtige Dateien und potenziell bösartige Aktivitäten überprüft. Es hilft dabei, sicherzustellen, dass Ihr Server geschützt ist, ohne dass Sie ihn manuell scannen müssen.

- Sichere Sockets Layer (SSL): SSL-Zertifikate verschlüsseln die Datenübertragung zwischen Ihrer Website und ihren Besuchern. Sie helfen dabei, zu verhindern, dass Hacker sensible Daten aus dem Netzwerk stehlen.

Darüber hinaus bietet Hostinger automatisierte Backups und Live-Snapshots für eine einfache Datenwiederherstellung im Falle von Cyber-Angriffen oder anderen Vorfällen.

Das ist ideal, da die meisten Benutzer und Anfänger sich, wenn möglich, für verwaltete VPS-Sicherheit entscheiden sollten. Das bedeutet, dass der Anbieter alle Ihre Hosting-Server-Sicherheitsfunktionen handhabt, veraltete Software aktualisiert und nach Malware scannt. Dies hält Ihren VPS-Server mit minimalem Aufwand sicher.

Fortgeschrittene Benutzer, die mehr Flexibilität und Kontrolle über ihre VPS-Sicherheit wünschen, können auch von Hostingers selbstverwaltetem Hosting profitieren. Benutzer erhalten Root-Zugriff auf die VPS-Server – darüber hinaus bieten wir ein spezielles technisches Support-Team zur Unterstützung an.

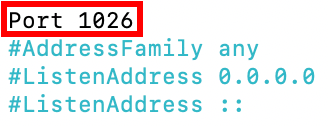

2. Ändern Sie den Standard-SSH-Port

Wenn Sie immer noch Port 22 verwenden, um über eine SSH-Verbindung auf Ihren virtuellen Server zuzugreifen, können wahrscheinlich Hacking-Versuche auftreten. Dies liegt daran, dass Angreifer offene Ports scannen können, um Brute-Force-Angriffe durchzuführen und SSH-Zugang zum entfernten Server zu erhalten.

Wir empfehlen, Ihren standardmäßigen SSH-Abhörport zu ändern, um Ihre Daten vor automatisierten Angriffen zu schützen. So ändern Sie den SSH-Port:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Führen Sie den folgenden Befehl aus, um die Dienstkonfigurationsdatei zu bearbeiten:

nano /etc/ssh/sshd_config

- Suchen Sie die Zeile, die Port 22 lautet.

- Ersetzen Sie 22 durch eine neue Portnummer und entfernen Sie #.

- Speichern Sie die Änderungen und beenden Sie Terminal.

- Geben Sie den folgenden Befehl ein, um den Dienst neu zu starten:

- Für Debian und Ubuntu

service ssh restart

- Für CentOS und Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

- Melden Sie sich über den neuen Port bei SSH an, um zu überprüfen, ob die Änderungen erfolgreich angewendet wurden.

3. Deaktivieren Sie die Root-Anmeldung

Linux VPS hat einen Root-Benutzer, der die meisten Privilegien im Betriebssystem besitzt und jeden Aspekt des Servers ändern kann. Cyber-Kriminelle könnten diesen Benutzer ins Visier nehmen, um vollen Zugriff auf den Server zu erhalten.

Die Deaktivierung dieses Kontos verbessert die Sicherheit des Root-Zugangs und schützt Ihren Server vor Brute-Force-Angriffen. Wir empfehlen jedoch, einen alternativen Benutzernamen mit der Berechtigung zur Ausführung von Befehlen auf Root-Ebene für Serverkonfigurationszwecke zu erstellen.

Befolgen Sie die unten aufgeführten Schritte, um die Root-Anmeldung zu deaktivieren:

- Öffnen Sie das Terminal und melden Sie sich bei Ihrem SSH-Konto an.

- Um die Konfigurationsdatei zu öffnen und zu bearbeiten, führen Sie den folgenden Befehl mit dem nano oder vi Texteditor aus:

nano /etc/ssh/sshd_config

- Finden Sie den folgenden Parameter und ändern Sie ihn auf no, um die Root-Anmeldung zu deaktivieren:

PermitRootLogin=no

- Führen Sie die folgenden Befehle aus, um die Änderungen zu speichern und den SSH-Dienst neu zu starten:

- Für Debian und Ubuntu

service ssh restart

- Für CentOS und Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

4. Verwenden Sie starke Passwörter

Passwörter, die Informationen über Ihre Identität enthalten, oder einfache Passphrasen sind leicht zu erraten. Um erfolgreiche Brute-Force-Angriffe zu verhindern, erstellen Sie ein langes und kompliziertes Passwort mit mehreren Elementen, wie Zahlen und Sonderzeichen.

Sie können Tools wie NordPass verwenden, um einfach starke Passwörter zu erstellen und zu speichern. Diese IT-Tools bieten verschiedene Anpassungsoptionen, wie zum Beispiel die Begrenzung der Passwortlänge und der verwendeten Zeichen.

Verwenden Sie nicht dasselbe Passwort für mehr als ein Konto und denken Sie daran, es regelmäßig zu ändern, idealerweise alle drei Monate. Darüber hinaus vermeiden Sie es, Anmeldedaten für Konten mit Root-Rechten zu teilen, um eine unbefugte Servermodifikation zu verhindern.

5. Beginnen Sie mit der Verwendung von SSH-Schlüsseln

Wenn Sie immer noch ein Passwort verwenden, um sich bei Ihrem SSH-Konto anzumelden, könnten Sie zum Ziel von Sniffing-Angriffen werden. Um dies zu vermeiden, verwenden Sie SSH-Schlüssel anstelle eines Passworts für die VPS-Authentifizierung.

Diese Verschlüsselungscodes sind zusätzliche Anmeldeinformationen zur Sicherung einer SSH-Verbindung auf VPS. Da sie computergeneriert sind, können sie bis zu 4096 Bit lang sein. Das bedeutet, sie sind komplexer und schwerer zu entschlüsseln als ein Root-Passwort.

SSH-Schlüssel kommen in zwei Sätzen: öffentlich und privat. Der Erstere wird auf dem Server gespeichert, während der Letztere auf dem Benutzergerät gespeichert wird. Wenn der Server einen Anmeldeversuch erkennt, generiert er eine zufällige Zeichenfolge und verschlüsselt diese mit einem öffentlichen Schlüssel. Die verschlüsselte Nachricht kann nur mit dem zugehörigen privaten Schlüssel entschlüsselt werden.

So generieren Sie einen SSH-Schlüssel auf einem Linux-Server:

- Öffnen Sie die Anwendung Terminal und melden Sie sich bei SSH an.

- Um öffentliche und private Schlüssel zu generieren, geben Sie den folgenden Befehl ein:

ssh-keygen -t rsa

- Sobald eine Antwort erscheint, drücken Sie Enter:

Geben Sie die Datei ein, in der der Schlüssel gespeichert werden soll (/root/.ssh/id_rsa):

- Sie werden aufgefordert, zweimal ein Kennwort einzugeben. Wenn Sie es nicht haben, drücken Sie zweimal auf Enter.

Geben Sie die Passphrase ein (leer für keine Passphrase): Geben Sie dieselbe Passphrase erneut ein:

- Ihre privaten und öffentlichen Schlüssel wurden nun erfolgreich gespeichert.

6. Richten Sie eine interne Firewall (IP Tables) ein

Da HTTP-Traffic verschiedene Ursprünge hat, hilft das Einrichten einer Firewall für VPS dabei, die Anfragen zu filtern, um sicherzustellen, dass nur legitime Besucher auf Ihr System zugreifen können. Dies hilft Ihnen, bösartigen Traffic und potenzielle DDoS-Angriffe zu vermeiden.

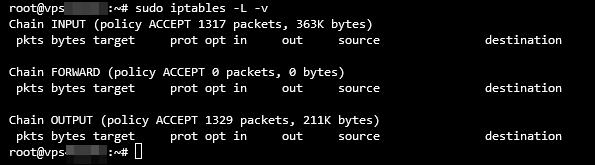

Linux-Distributionen kommen mit einem internen Firewall-Dienst namens iptables. Dieses Tool überwacht den Traffic von und zu Ihrem Server mit Hilfe von Tabellen. Es verwendet Regeln, die als Ketten bezeichnet werden, um eingehende und ausgehende Datenpakete zu filtern.

Es ermöglicht Ihnen, Firewall-Regeln nach Ihren Bedürfnissen anzupassen. So installieren Sie die aktuelle iptables-Konfiguration auf Ubuntu und überprüfen diese:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Führen Sie den folgenden Befehl aus, um iptables zu installieren:

sudo apt-get install iptables

- Nach Abschluss der Installation geben Sie den folgenden Befehl ein:

sudo iptables -L -v

Das Terminal wird eine detaillierte Liste aller iptables-Regeln ausgeben. So könnte das Ergebnis aussehen:

7. Konfigurieren Sie Ihre UFW-Firewall

Die Uncomplicated Firewall (UFW) ist eine integrierte Anwendung auf Ubuntu, die als Frontend für iptables fungiert. Einfach ausgedrückt, wird es alle eingehenden Verbindungen ablehnen und ausgehende zulassen, wodurch das Risiko potenzieller Bedrohungen verringert wird.

Sie können Regeln für die Firewall nach Ihren Vorlieben ändern und hinzufügen. So aktivieren Sie sie:

- Öffnen Sie das Terminal und verbinden Sie sich über SSH.

- Geben Sie den folgenden Befehl ein, um UFW zu aktivieren und drücken Sie Enter:

sudo ufw enable

- Wenn die Antwort besagt, dass der Befehl nicht gefunden wurde, installieren Sie die Firewall mit diesem Befehl:

sudo apt-get install ufw

- Sobald die Installation abgeschlossen ist, führen Sie den Befehl aus Schritt zwei aus, um UFW zu aktivieren.

- Überprüfen Sie den Status der Firewall mit dem folgenden Befehl:

sudo ufw status

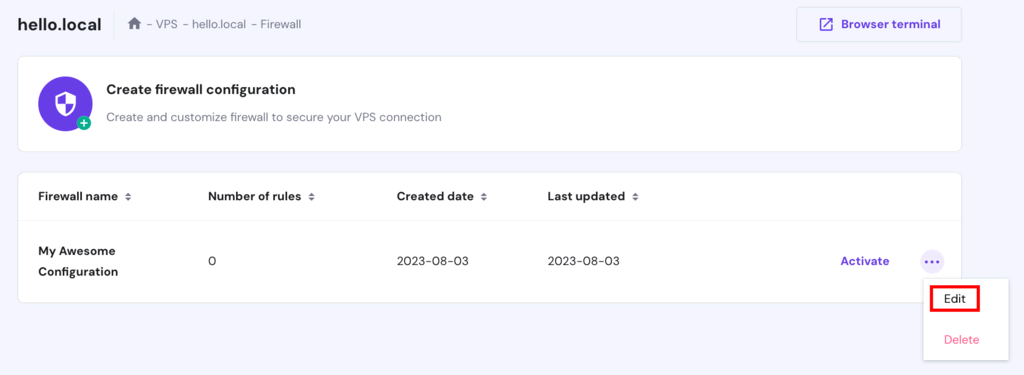

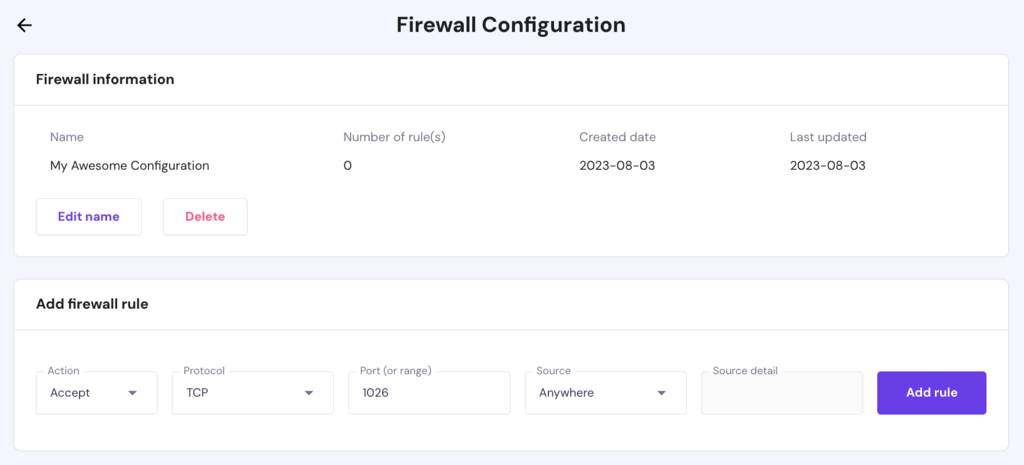

Alternativ nutzen Sie unsere integrierte VPS Firewall auf hPanel. Wählen Sie Ihren VPS aus und wählen Sie Firewall:

Dann erstellen Sie eine neue Firewall-Konfiguration. Einmal erstellt, wählen Sie die Bearbeiten-Schaltfläche:

Zuletzt, erstellen Sie beliebige bevorzugte Regeln:

Wir empfehlen auch Suricata auf Ihrem Ubuntu-System zu installieren. Dieses Tool erkennt automatisch schädlichen Traffic in Ihrem Netzwerk und dessen Quellen, die Sie später in die UFW-Blockliste aufnehmen können.

8. Verwendung von SFTP anstelle von FTP

Obwohl sie häufig verwendet wird, ist die File Transfer Protocol (FTP) Verbindung unsicher aufgrund fehlender Verschlüsselung. Während FTP über Transport Layer Security (TLS) oder FTPS die Anmeldeinformationen verschlüsselt, sichert es nicht die Dateiübertragung.

Daher kann die Verwendung einer dieser Verbindungen Ihre Daten gefährden. Hacker können leicht einen Sniffing-Angriff durchführen, um Ihre Anmeldeinformationen zu stehlen und Dateiübertragungen abzufangen.

Um dies zu vermeiden, verwenden Sie stattdessen das Secure File Transfer Protocol (SFTP). Diese sichere FTP-Verbindung verschlüsselt alle Daten, einschließlich der Anmeldeinformationen und übertragenen Dateien. Darüber hinaus schützt SFTP Benutzer vor Man-in-the-Middle-Angriffen, da der Client vor dem Zugriff auf das System authentifiziert werden muss.

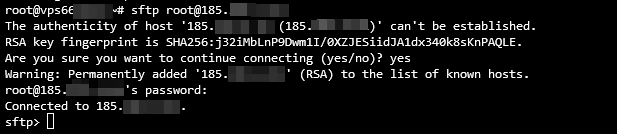

Befolgen Sie diese Schritte, um eine sichere Dateiübertragungsprotokollverbindung einzurichten:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Initiieren Sie eine SFTP-Verbindung mit diesem Befehl:

sftp user@server_ipaddress

oder

sftp user@remotehost_domainname

- Wenn Sie einen benutzerdefinierten Port verwenden, führen Sie den folgenden Befehl aus:

sftp -oPort=customport user@server_ipaddress

oder

sftp -oPort=customport user@remotehost_domainname

Sobald Sie verbunden sind, wird eine SFTP-Aufforderung wie die folgende erscheinen:

9. Richten Sie Fail2Ban ein

Die Sicherheitssoftware Fail2Ban überwacht Systemprotokolle und blockiert Hacker nach mehreren fehlgeschlagenen Anmeldeversuchen. Darüber hinaus schützt sie Server vor DoS-, DDoS-, Wörterbuch- und Brute-Force-Angriffen. Fail2Ban verwendet iptables und eine Firewall, um IP-Adressen zu sperren.

Befolgen Sie diese Schritte, um das Softwarepaket Fail2Ban auf Ubuntu einzurichten:

- Öffnen Sie das Terminal und starten Sie eine SSH-Verbindung.

- Geben Sie den folgenden Befehl ein, um das Softwarepaket Fail2Ban zu installieren:

sudo apt-get install fail2ban

- Die folgende Ausgabe wird erscheinen. Geben Sie Y ein und drücken Sie Enter.

Do you want to continue? [Y/n] y

- Sobald die Installation abgeschlossen ist, überprüfen Sie den Status, indem Sie den folgenden Befehl ausführen:

sudo systemctl status fail2ban

Wenn das Softwarepaket Fail2Ban aktiv ist und läuft, sollte das Terminal Folgendes zurückgeben:

10. Installieren Sie ein Antivirenprogramm

Neben dem Einrichten einer Firewall zur Filterung des eingehenden Traffics ist es wichtig, die Dateien in Ihrem VPS zu überwachen. Da Virenangriffe eine der Hauptverwundbarkeiten von Linux-Servern sind, kann diese Cyber-Bedrohung Ihre Server ins Visier nehmen und Ihre Daten beschädigen.

Es macht die Installation eines Antivirenprogramms zu einer entscheidenden Sicherheitsverstärkungsmaßnahme. Es gibt viele Möglichkeiten, aber die bemerkenswerteste ist ClamAV. Es ist Open-Source und wird verwendet, um verdächtige Aktivitäten zu erkennen und unerwünschte Dateien zu isolieren.

Wichtig! Aktivieren Sie ClamAV nicht, wenn Ihr VPS weniger als 2 GB freien RAM hat. Dies könnte den gesamten verbleibenden Speicher verbrauchen und Ihren Server zum Absturz bringen.

Befolgen Sie diese Anweisungen, um ClamAV auf CentOS zu installieren:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Installieren Sie Extra Packages for Enterprise Linux (EPEL) mit diesem Befehl:

sudo yum -y install epel-release

- Die Ausgabe Complete! signalisiert, dass die EPEL-Installation abgeschlossen ist. Drücken Sie Enter, um eine neue Zeile zu erstellen.

- Geben Sie den folgenden Befehl ein, um alle zwischengespeicherten Informationen zu löschen:

sudo yum clean all

- Führen Sie den unten stehenden Befehl aus, um ClamAV zu installieren:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Eine Complete!-Zeile wird erscheinen, was darauf hinweist, dass die Installation abgeschlossen ist und ClamAV läuft. So sollte das endgültige Ergebnis aussehen:

11. Verwenden Sie einen Malware-Scanner

Während ein Antivirus Ihren VPS vor Bedrohungen wie Trojanern und Würmern schützt, ist es möglicherweise nicht in der Lage, neuere Exploits wie Zero-Day-Malware zu erkennen.

Um die Sicherheit Ihres VPS zu verbessern, kombinieren Sie Antivirus mit einem Malware-Scanner. Diese Art von Software aktualisiert die Erkennungsregel schneller, was es ihr ermöglicht, neuere Bedrohungen auf Ihrem System zu erkennen.

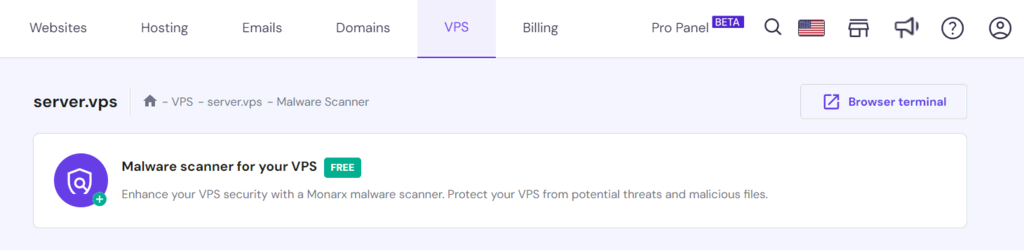

Linux unterstützt verschiedene Malware-Scanner, die Sie manuell über das Terminal installieren müssen. Bei Hostinger beinhalten alle unsere VPS-Tarife einen kostenlosen Monarx Malware-Scanner. Seine grafische Benutzeroberfläche macht das Tool besonders für technisch weniger versierte Benutzer einfach zu bedienen.

Nachdem Sie Ihren VPS eingerichtet haben, folgen Sie diesen Schritten, um Monarx zu installieren:

- Melden Sie sich im Mitgliederbereich an und klicken Sie auf VPS im Menü.

- Von der Seitenleiste aus, gehen Sie zu Sicherheit → Malware Scanner.

- Klicken Sie auf das Banner des Malware-Scanners und wählen Sie Installieren im Popup-Prompt aus.

Wichtig! Die Wiederherstellung eines Snapshots und das erneute Scannen Ihres VPS wird die aktuellen Malware-Diagnoseergebnisse zurücksetzen. Installieren Sie also Monarx neu, wenn Sie das Betriebssystem des Servers ändern.

Der Installationsprozess kann bis zu 60 Minuten dauern. Nach der Installation, greifen Sie auf das Tool zu, indem Sie zu dem VPS Dashboard → Sicherheit → Malware-Scanner gehen. Dieser Abschnitt zeigt die Ergebnisse des automatischen Scans, einschließlich der Anzahl der kompromittierten Dateien.

Sie können die bösartigen Dateien manuell bereinigen oder das Automatische Entfernungs-Tool von Monarx verwenden. Diese Funktion löscht automatisch die eingeschleuste Malware und setzt potenziell kompromittierte Dateien in Quarantäne, was es Ihnen ermöglicht, mit minimalem Aufwand eine optimale Server-Sicherheit aufrechtzuerhalten.

Um die automatische Entfernung zu aktivieren, erwerben Sie die Lizenz, indem Sie auf Aktivieren im Abschnitt Automatische Entfernung klicken. Sie kostet 7 €/Monat, und der Abrechnungszyklus passt sich automatisch an die verbleibende Laufzeit Ihres VPS-Abonnements an.

12. Richten Sie ein VPN für Ihren VPS ein

Wenn Sie eine öffentliche Verbindung nutzen, könnte jemand Ihren Traffic abfangen und Ihre Daten stehlen. Um dies zu vermeiden, empfehlen wir ein virtuelles privates Netzwerk (VPN) einzurichten, um Sicherheitsbedrohungen zu bekämpfen.

Ein VPN wird Ihrem Server eine alternative IP-Adresse zur Verfügung stellen, um den Traffic durch einen verschlüsselten Tunnel zu leiten und Ihren Standort zu verschleiern. Es macht Ihre IP-Adresse nicht nachverfolgbar, was Ihnen erlaubt, Anonymität beim Surfen im Internet zu wahren.

Kurz gesagt, ein VPN hält Ihre Daten sicher und verhindert, dass Hacker Ihren Traffic abfangen. Es arbeitet Hand in Hand mit einer Firewall, um zusätzliche VPS-Sicherheit zu bieten.

Profi-Tipp

Ein VPN ist auch vorteilhaft für Benutzer, die in einem Gebiet mit standortbasierten Einschränkungen leben, da es ihnen ermöglicht, ihre IP-Adressen zu ändern, um die Internetzensur zu umgehen.

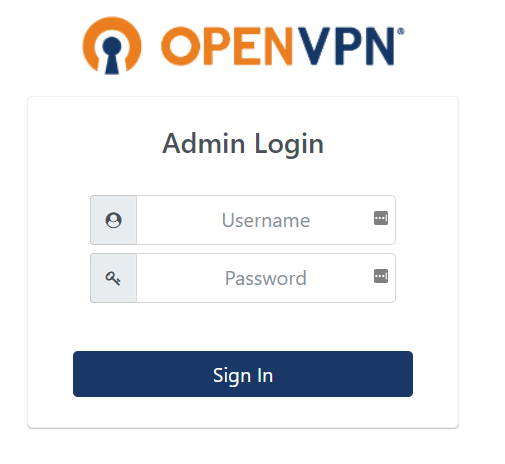

Befolgen Sie diese Schritte, um OpenVPN auf CentOS zu installieren:

- Öffnen Sie das Terminal und verbinden Sie sich mit SSH.

- Installieren Sie das Net-Tools Paket, bevor Sie OpenVPN installieren. Führen Sie diesen Befehl aus:

sudo yum install net-tools

- Geben Sie den folgenden Curl-Befehl ein, um das OpenVPN-Paket herunterzuladen:

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

- Lassen Sie die SHA256-Prüfsumme zur Validierung der Installation mit diesem Befehl anzeigen:

sha256sum openvpn-as-*

- Die Ausgabe wird die Prüfsumme wie unten gezeigt anzeigen:

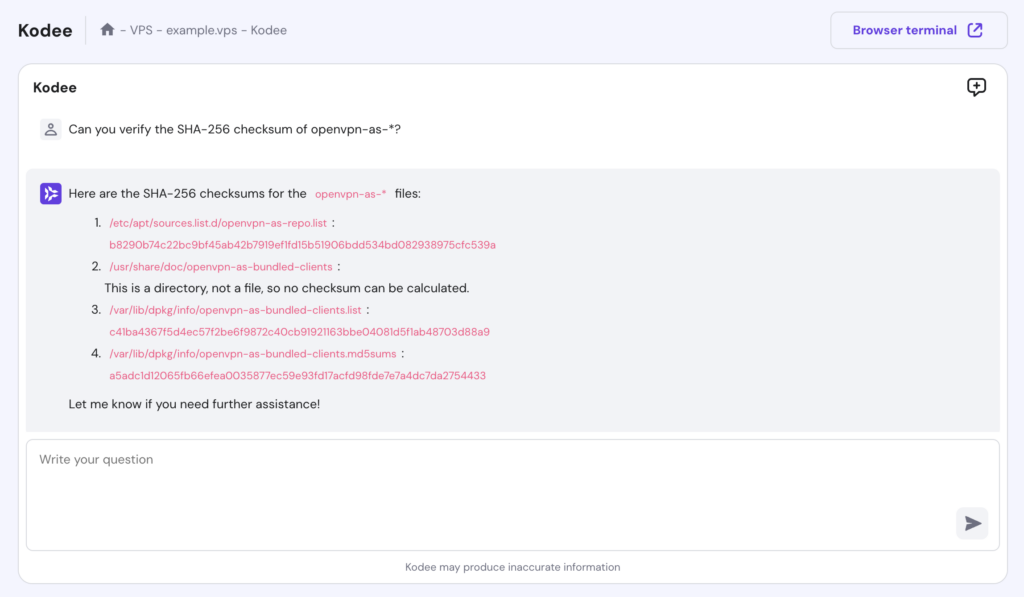

Alternativ können Sie auch die Kodee-Funktion von Hostinger VPS verwenden, um die SHA-256-Prüfsumme des Pakets zu überprüfen:

- Vergleichen Sie die Prüfsumme der heruntergeladenen Binärdatei mit der auf der Website bereitgestellten. Wenn sie übereinstimmen, können Sie mit diesem Befehl die Installation von OpenVPN starten:

sudo rpm --install openvpn-as-*.rpm

- Nach der Installation erhalten Sie die Details zur Admin-Benutzeroberfläche und zur Client-Benutzeroberfläche. Drücken Sie Enter, um eine neue Zeile zu erstellen.

- Richten Sie ein Passwort mit dem folgenden Befehl ein:

passwd openvpn

- Sie werden aufgefordert, das neue Passwort erneut einzugeben.

- Besuchen Sie die Admin- oder Client-Benutzeroberfläche, um auf den untenstehenden Bildschirm zuzugreifen:

- Geben Sie den Benutzernamen openvpn und das Passwort ein, das Sie gerade eingerichtet haben. Drücken Sie auf Anmelden.

Profi-Tipp

Die neuen Hostinger KVM VPS Pläne sind kompatibel mit jeder VPN-Software, die auf dem Markt erhältlich ist.

13. Überprüfen Sie Benutzerrechte

Wenn es viele Benutzer auf Ihrem VPS-Hosting gibt, überlegen Sie sorgfältig die Verteilung von Kontrolle und Rechten. Allen Benutzern Root-Rechte zu gewähren, wird die Ressourcen und sensiblen Daten Ihres Servers Sicherheitsrisiken aussetzen.

Um dieses Problem zu verhindern, setzen Sie ein Benutzerzugriffslimit auf Ihrem Server. Sie können dies tun, indem Sie Benutzer verwalten und ihnen unterschiedliche Berechtigungen für bestimmte Dateien und Systemressourcen gewähren.

Linux verfügt über eine Funktion zur Verwaltung von Benutzerberechtigungen, mit der Sie die Systemzugriffsberechtigungen für verschiedene Konten ändern können. Erstellen Sie einfach eine Gruppe für Benutzer mit den gleichen Zugriffsrechten.

So verwalten Sie Benutzer und deren Berechtigungen auf Ubuntu:

- Öffnen Sie das Terminal und verbinden Sie sich über SSH.

- Geben Sie den folgenden Befehl ein, um eine Gruppe zu erstellen. Ersetzen Sie my_group durch den Gruppennamen:

sudo addgroup my_group

- Führen Sie als nächstes den folgenden Befehl aus, um einen neuen Benutzer zu erstellen. Ersetzen Sie first_user durch Ihren Benutzernamen:

adduser first_user

- Die Ausgabe wird Sie auffordern, ein Passwort und eine Biografie einzurichten, wie zum Beispiel vollständiger Name, Zimmernummer und Telefonnummer. Geben Sie y ein und drücken Sie Enter , um die eingegebenen Informationen zu bestätigen.

- Um einen Benutzer zu einer Gruppe hinzuzufügen, führen Sie den untenstehenden Befehl aus. Beachten Sie, dass dies keine Ausgabe erzeugt.

sudo usermod -a -G group1,group2 first_user

- Wenn Sie einem Benutzer Root-Zugriff gewähren möchten, führen Sie den folgenden Befehl aus. Auch dieser wird keine Ausgabe liefern.

sudo usermod -aG sudo first_user

- Wenn Sie ein Verzeichnis haben und Lese- und Schreibrechte hinzufügen möchten, verwenden Sie einen Befehl mit dieser Syntax:

sudo chmod -R g+w /directory

Wir empfehlen auch regelmäßig Benutzer in Ihrem Linux-System aufzulisten, um nach schädlichen zu suchen. Dies ist wichtig, da Hacker oft ein Konto auf einem kompromittierten Gerät erstellen, um Zugang zu erhalten.

14. Deaktivieren Sie IPv6

Das Deaktivieren von IPv6 hilft, Sicherheitslücken zu vermeiden und macht Ihr VPS-Hosting weniger anfällig für Cyber-Angriffe. Da Hacker oft schädlichen Traffic über IPv6 senden, kann das Offenlassen des Protokolls Ihren Server möglichen Sicherheitsverletzungen aussetzen.

Auch wenn Sie IPv6 nicht aktiv nutzen, können einige Ihrer Programme darauf lauschende Sockets öffnen. Wenn ein Paket eintrifft, werden diese Programme es verarbeiten, sogar ein bösartiges.

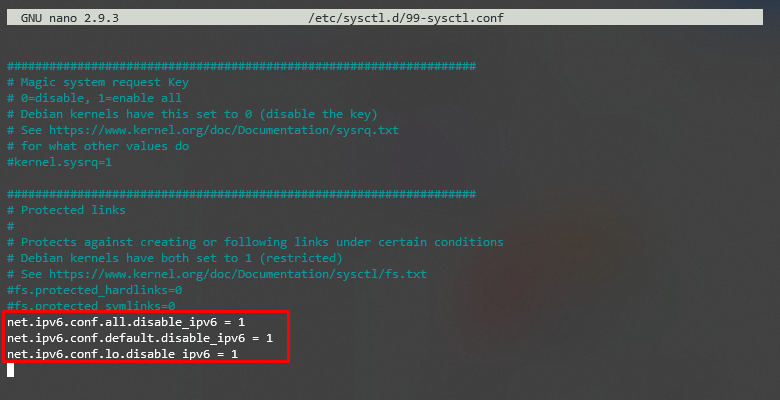

Um Ihr Betriebssystem und Ihren VPS-Server sicher zu halten, befolgen Sie diese Anweisungen, um IPv6 auf Ubuntu zu deaktivieren:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Geben Sie den folgenden Befehl ein, um IPv6 zu deaktivieren:

sudo nano /etc/sysctl.d/99-sysctl.conf

- Die Konfigurationsdatei wird sich öffnen. Fügen Sie die folgenden Zeilen am Ende hinzu:

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

- Speichern und schließen Sie die Datei.

- Führen Sie als nächstes den untenstehenden Befehl aus, um die Änderungen auszuführen:

sudo sysctl -p

- Zum Schluss geben Sie den folgenden Befehl ein und drücken Sie Enter. Wenn Sie 1 sehen, bedeutet das, dass IPv6 erfolgreich deaktiviert wurde.

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

15. Überwachen Sie Ihre Serverprotokolle

Die Überwachung Ihrer Serverprotokolle gibt Einblicke in das, was mit Ihrem VPS-Hosting passiert. Diese Protokolle können auch detaillierte Informationen über den Zustand des VPS liefern, einschließlich der Serverlast und Ressourcennutzung, für Berichtszwecke.

Die Überwachung von Serverprotokollen hilft Ihnen zu bestimmen, ob der Server Cyber-Angriffen oder anderen Sicherheitsbedrohungen ausgesetzt ist. Je früher diese Schwachstellen behoben werden, desto weniger Möglichkeiten haben Angreifer, Daten abzufangen.

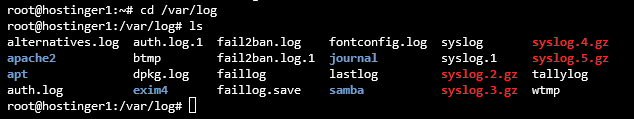

Eines der kritischen Verzeichnisse auf Ihrem Linux-System heißt /var/log. Es speichert eine Sammlung von Protokolldateien, die entscheidende Informationen zum System, Kernel, Paketmanagern und verschiedenen Anwendungen enthalten, die auf dem Server laufen.

So öffnen Sie /var/log auf einem Ubuntu-Server zur Protokollüberwachung:

- Öffnen Sie das Terminal und melden Sie sich bei SSH an.

- Führen Sie den untenstehenden Befehl aus, um das Arbeitsverzeichnis zu /var/log zu ändern. Es wird keine Ausgabe erzeugen, aber Ihre Befehlszeile sollte das Verzeichnis anzeigen.

cd /var/log

- Um alle Dateien aufzulisten, geben Sie den folgenden Befehl ein:

ls

- Um die Protokolle zu überprüfen, geben Sie diesen Befehl ein:

sudo cat syslog

So sollten Ihre VPS-Protokolle aussehen:

16. Halten Sie Ihre Anwendungen auf dem neuesten Stand

Da alte Software Schwachstellen aufweisen kann, hilft das Aktualisieren von Anwendungen dabei, Cyber-Angriffe auf Ihren VPS zu verhindern. Entwickler veröffentlichen in der Regel regelmäßig Updates und Sicherheitspatches, daher prüfen Sie auf die neuesten Versionen Ihrer Software und installieren Sie diese so schnell wie möglich.

In einem Linux-Betriebssystem können Sie einen Befehl ausführen, um schnell alle verfügbaren Paketaktualisierungen aufzulisten und zu installieren. So machen Sie es auf Debian oder Ubuntu:

- Wenn Sie die gesamte Paketliste aktualisieren, führen Sie den folgenden Befehl aus:

sudo apt-get update

- Wenn Sie das aktuelle Paket upgraden, verwenden Sie diesen Befehl:

sudo apt-get upgrade

In der Zwischenzeit, folgen Sie diesen Schritten, um es auf CentOS/RHEL zu tun:

- Geben Sie diesen Befehl ein, um die Paketdatenbank zu aktualisieren und Updates zu installieren:

sudo yum update

- Um nach Updates zu suchen, führen Sie den folgenden Befehl aus:

sudo yum check-update

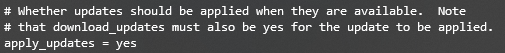

Wir empfehlen, automatische Updates zu aktivieren, wenn Sie ein Content-Management-System (CMS) auf Ihrem Server verwenden. Darüber hinaus können Sie Cron-Jobs erstellen, ein auf Linux basierendes Dienstprogramm, um einen Befehl oder ein Skript zu einem bestimmten Zeitpunkt und Datum auszuführen.

Die bequemste Methode, einen Cron-Job auf CentOS oder RHEL zu installieren und auszuführen, ist die Verwendung des yum-cron-Dienstes. Es wird die Software automatisch jedes Mal aktualisieren, wenn eine neue Version veröffentlicht wird. So richtet man es auf CentOS oder RHEL ein:

- Öffnen Sie das Terminal und verbinden Sie sich über SSH.

- Geben Sie diesen Befehl ein, um yum-cron zu installieren:

sudo yum install yum-cron

- Führen Sie den folgenden Befehl aus, um den Dienst zu aktivieren. Dieser Befehl gibt keine Ausgabe aus.

sudo systemctl enable yum-cron.service

- Geben Sie den untenstehenden Befehl ein, um den Dienst zu starten. Dieser Befehl wird auch keine Antwort erzeugen.

sudo systemctl start yum-cron.service

- Dann verwenden Sie diesen Befehl, um den Status des Dienstes zu überprüfen:

sudo systemctl status yum-cron.service

- Verwenden Sie den untenstehenden Befehl, um die Konfigurationsdatei zu öffnen:

sudo vi /etc/yum/yum-cron.conf

- Finden Sie die folgende Zeile in der Ausgabe und ersetzen Sie no mit yes. Speichern Sie die Änderungen und verlassen Sie die Datei mit diesem Befehl:

apply_updates = yes

Fazit

Es ist wichtig, Ihren VPS-Server zu schützen, da er sensible Daten enthält. Obwohl Linux für seine robuste Sicherheit bekannt ist, hat der VPS-Server immer noch Schwachstellen.

Häufige Cyber-Angriffe und Probleme in einem Linux-System umfassen Malware, Sniffing- und Brute-Force-Angriffe, SQL-Injektionen, Cross-Site-Scripting (XSS), fehlende Funktionskontrolle und defekte Authentifizierung.

Um sie zu vermeiden, müssen Besitzer von virtuellen privaten Servern wissen, wie sie den Server und das Betriebssystem überwachen und robuste Sicherheitsmaßnahmen anwenden können. Um Ihnen den Einstieg zu erleichtern, haben wir die 16 besten Sicherheitstipps für VPS-Hosting zusammengestellt:

- Wählen Sie einen sicheren VPS-Hosting-Anbieter.

- Verwenden Sie einen sichereren SSH-Port.

- Deaktivieren Sie Root-Anmeldungen.

- Verwenden Sie komplexe Passwörter mit Symbolen und Zahlen.

- Aktivieren Sie SSH-Schlüssel für die VPS-Authentifizierung.

- Verwenden Sie iptables auf Ihrem Server.

- Installieren Sie eine UFW-Firewall als zusätzliche Sicherheitsschicht.

- Beginnen Sie mit der Verwendung von SFTP anstelle von FTP.

- Aktivieren Sie die Fail2Ban-Funktion, um fehlgeschlagene Anmeldeversuche zu blockieren.

- Installieren Sie Antivirensoftware.

- Verwenden Sie einen Malware-Scanner.

- Richten Sie ein VPN für VPS ein.

- Überprüfen Sie die Zugriffsrechte der Benutzer.

- Deaktivieren Sie IPv6 auf Ihrem Server.

- Überwachen Sie die Serverprotokolle.

- Überprüfen Sie auf Sicherheitsupdates.

Wir hoffen, dass dieser Artikel Ihnen geholfen hat, Ihre VPS-Hosting-Sicherheit zu verbessern. Wenn Sie Fragen oder weitere Tipps haben, hinterlassen Sie diese bitte in den Kommentaren unten.

VPS-Sicherheit FAQ

In diesem Abschnitt werden wir mehrere häufig gestellte Fragen zur VPS-Sicherheit beantworten.

Was ist VPS-Sicherheit?

Die Sicherheit von VPS ist die Widerstandsfähigkeit Ihrer virtuellen Server gegen verschiedene Cyber-Bedrohungen wie SQL-Injektionen, Malware und Sniffing-Angriffe.

Die Verbesserung der VPS-Sicherheit beinhaltet eine ordnungsgemäße Serververwaltung, das Patchen von Fehlern und das Anwenden von Sicherheitsfunktionen. Die Unterstützung Ihres Hosting-Anbieters, integrierte Funktionen und Dienstleistungen bestimmen auch Ihre VPS-Sicherheit.

Warum ist VPS-Sicherheit wichtig?

Schwache VPS-Sicherheit macht Ihren Server, Websites und Besucher anfällig für Cyber-Angriffe. Solche Angriffe können die Privatsphäre verletzen, sensible Daten durchsickern lassen und enorme finanzielle Verluste verursachen. Für Unternehmen können Cyber-Angriffe ihren Ruf schädigen, Kunden vergraulen und den Verkauf verlangsamen.

Ist VPS Hosting sicherer als andere Arten von Hosting?

VPS ist in der Regel sicherer als ein Shared Hosting Plan aufgrund zusätzlicher Sicherheitsfunktionen, isolierter Ressourcen und besserer Website-Privatsphäre. VPS und dediziertes Server-Hosting bieten ein ähnliches Sicherheitsniveau.

Obwohl das Hosting auf einem dedizierten Server im Allgemeinen sicherer ist, fehlt ihm die automatische Failover-Funktion von VPS, die hilft, Datenverlust zu verhindern.

Hat VPS eine Firewall?

Ja, VPS hat in der Regel eine vorkonfigurierte Firewall, die Benutzer anpassen können. Mehrere Linux-Distributionen haben integrierte Anwendungen zur Konfiguration von VPS-Firewall-Regeln, wie Uncomplicated Firewall und iptables.